In de hedendaagse sterk gedigitaliseerde wereld staat de beveiliging van fysieke locaties en gevoelige informatie centraal. Bedrijven en organisaties vertrouwen op geavanceerde beveiligingssystemen om ongeautoriseerde toegang en potentiële bedreigingen te minimaliseren. Echter, deze systemen zijn niet langer onkwetsbaar voor de toenemende stroom van aanvallen en exploits. Dit artikel benadrukt het belang van het beschermen van uw beveiligingssysteem tegen zowel fysieke als digitale bedreigingen, geïllustreerd met aangrijpende voorbeelden die aantonen dat niets onaantastbaar is in de moderne wereld van beveiliging.

De Alarmerende Realiteit van Bedreigingen

Het aantal aanvallen op beveiligingssystemen blijft gestaag toenemen, met verwoestende gevolgen voor organisaties wereldwijd. In 2020 meldde het Cybersecurity and Infrastructure Security Agency (CISA) in de Verenigde Staten alleen al meer dan 2.000 beveiligingsincidenten, variërend van ransomware-aanvallen tot datadiefstal. Deze aanvallen zorgden niet alleen voor financiële verliezen, maar brachten ook de fysieke beveiliging van bedrijfsfaciliteiten in gevaar.

Een opvallend voorbeeld is de groeiende dreiging van ransomware-aanvallen op kritieke infrastructuren en beveiligingssystemen. In 2019 viel de stad New Orleans ten prooi aan een ransomware-aanval die essentiële systemen lamlegde en de stad dwong om aanzienlijke losgeldbedragen te betalen om de controle terug te krijgen. Deze gebeurtenis onderstreept dat kwaadwillenden zich steeds meer richten op fysieke en operationele aspecten van beveiliging, met potentieel verwoestende gevolgen.

Fysieke Beveiliging Onder het Vuur

Beveiligingssystemen die traditioneel als robuust werden gezien, blijken nu eveneens kwetsbaar. Fysieke beveiligingssystemen, zoals toegangscontrole, bewaking en alarmsystemen, zijn aantrekkelijke doelwitten om verschillende redenen. Ten eerste spelen ze een kritieke rol bij het beschermen van activa en mensen, wat verstoring ernstige gevolgen kan hebben. Ten tweede zijn deze systemen vaak geïntegreerd met digitale infrastructuren, zoals netwerken en databases, waardoor ze een directe interface vormen tussen de fysieke en digitale wereld. Dit maakt ze kwetsbaar voor cyberaanvallen.

Een recent voorbeeld van deze convergentie is de SolarWinds-aanval in 2020, waarbij kwaadwillende actoren software-updates van een gerenommeerde leverancier besmetten, waardoor ze toegang kregen tot duizenden systemen, waaronder beveiligingsgerelateerde infrastructuren. Dit illustreert hoe zelfs de meest gerespecteerde en beveiligde digitale bronnen indirecte gevolgen kunnen hebben voor fysieke beveiliging.

Naast digitale dreigingen moeten we ons bewust zijn van fysieke aanvallen die beveiligingssystemen kunnen omzeilen. Een bekend voorbeeld is de “lock bumping” techniek, waarbij een inbreker een speciaal ontworpen sleutel gebruikt om een traditioneel slot te openen zonder sporen van inbraak achter te laten. Deze techniek benadrukt dat zelfs de meest geavanceerde digitale systemen tekort kunnen schieten als fysieke beveiligingsmaatregelen niet op hetzelfde niveau zijn.

Bovendien kunnen technologieën zoals RFID-kaarten worden gekloond of gemanipuleerd om ongeoorloofde toegang te verlenen. In 2019 werden onderzoekers geconfronteerd met een beveiligingslek in biometrische sloten die deuren ontgrendelden door eenvoudigweg een afbeelding van een vingerafdruk te presenteren. Deze voorbeelden benadrukken de noodzaak van een holistische benadering van beveiliging, waarin fysieke en digitale aspecten naadloos worden geïntegreerd om te voldoen aan de steeds veranderende bedreigingen.

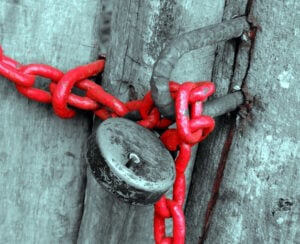

De Beveiligingsketen: Zwakste Schakel Bepaalt de Sterkte

In de wereld van beveiliging is het adagium “de zwakste schakel bepaalt de sterkte van de keten” van essentieel belang. Beveiligingssystemen, zoals toegangscontrole, zijn complexe ecosystemen waarin talloze componenten naadloos met elkaar moeten samenwerken om de beoogde bescherming te bieden. Het waarborgen van de integriteit van deze systemen is van het grootste belang, aangezien één zwakke schakel de hele keten kan verzwakken en potentiële beveiligingsrisico’s kan introduceren.

Een typisch toegangscontrolesysteem bestaat uit verschillende bouwstenen die gezamenlijk geautoriseerde toegang tot beveiligde locaties mogelijk maken en ongeoorloofde toegang voorkomen.

De server fungeert als het centrale brein van het toegangscontrolesysteem. Hier worden toegangsrechten beheerd, gebruikersgegevens opgeslagen en gebeurtenissen gelogd. Een robuuste server vormt de basis van een effectief beveiligingssysteem.

Deze controllers fungeren als schakels tussen de digitale wereld en de fysieke hardware, zoals deursloten en kaartlezers. Ze ontvangen opdrachten van de server en sturen deze door naar de juiste apparaten om toegang te verlenen of te weigeren.

Kaartlezers en biometrische apparaten, zoals vingerafdrukscanners, spelen een cruciale rol bij de identificatie en verificatie van gebruikers. Ze zorgen ervoor dat alleen geautoriseerde personen toegang krijgen tot beveiligde gebieden.

Toegangspassen, of het nu om RFID-kaarten gaat of om biometrische gegevens zoals vingerafdrukken of irisscans, dienen als middelen voor gebruikersidentificatie. Ze stellen het systeem in staat om individuen te herkennen en hun toegangsrechten toe te passen.

Naast de digitale componenten is fysieke beveiliging van essentieel belang. Deze omvat deuren, sloten, bewakingscamera’s en alarmsystemen, die allemaal samenwerken om fysieke toegang tot beveiligde ruimtes te beheren en te beveiligen.

De menselijke factor is een integraal onderdeel van het beveiligingsecosysteem. Mensen zijn verantwoordelijk voor het beheer van toegangsrechten, het handhaven van beveiligingsprotocollen en het omgaan met beveiligingsincidenten.

Om het concept van de zwakste schakel te belichten, kijken we naar enkele voorbeelden uit de praktijk waarbij elke component kwetsbaarheden kan vertonen:

- De server kan technisch goed beveiligd zijn, maar als toegangsrechten slecht worden beheerd, kan dit leiden tot ongeautoriseerde toegang. Bijvoorbeeld, verloren kaarten worden niet tijdig gedeactiveerd, waardoor een potentiële bedreiging ontstaat.

- Moderne toegangspassen kunnen geavanceerde beveiligingsfuncties hebben, maar als kaartlezers enkel het onversleuteld kaartserienummer verwerken, kan informatie worden onderschept en misbruikt.

- Fysieke deuren kunnen goed worden beveiligd, maar als er naast de deur een openstaand raam is, kan dit een potentiële inbraakmogelijkheid bieden. Evenzo kan een deur worden opengehouden omdat iemand zijn toegangspas is vergeten.

- Als moderne kaartlezers via onveilige Wiegand-verbindingen met controllers zijn verbonden, kunnen kwaadwillenden eenvoudig communicatie tussen lezer en controller onderscheppen en manipuleren.

- Menselijke fouten en de neiging van mensen om gevoelig te zijn voor social engineering-aanvallen kunnen de zwakste schakel in de keten vormen. Een medewerker kan bijvoorbeeld onbedoeld vertrouwelijke informatie vrijgeven aan een onbevoegde beller.

Het versterken van de beveiliging begint met een begrip van deze kwetsbaarheden en de implementatie van passende maatregelen. Educatie en bewustwording spelen een centrale rol, waarbij personeel wordt getraind om veiligheidsprotocollen te volgen en zich bewust te zijn van mogelijke dreigingen. Bovendien is integratie tussen fysieke en digitale beveiliging cruciaal, waardoor zwakke schakels gemakkelijker kunnen worden geïdentificeerd en versterkt, waardoor de beveiligingsketen als geheel sterker wordt.

Het beschermen van uw beveiligingssysteem is niet alleen een technische uitdaging, maar ook een kwestie van bewustwording en integratie van beveiligingsprincipes op alle niveaus van een organisatie. Dit omvat regelmatige training om op de hoogte te blijven van de nieuwste bedreigingen, het bevorderen van een cultuur van veiligheid en beveiliging, en het zorgvuldig evalueren en verbeteren van zowel fysieke als digitale beveiligingsmaatregelen.

Toegangskaarten en Hun Beveiligingsaspecten

Toegangskaarten spelen een cruciale rol in moderne toegangscontrolesystemen, waarbij ze fungeren als de digitale sleutels die gebruikers toegang verlenen tot beveiligde gebieden. Het begrijpen van de beveiligingsaspecten rondom deze kaarten is van essentieel belang om de integriteit van toegangscontrolesystemen te waarborgen. Hier bespreken we niet alleen de technologieën en beveiligingsmaatregelen, maar ook mogelijke aanvallen en de rol van authenticatie.

In toegangscontrolesystemen worden verschillende soorten toegangskaarten gebruikt, elk met hun eigen kenmerken. Hoewel ze variëren in complexiteit en beveiliging, delen ze het gemeenschappelijke doel om gebruikers te identificeren en te verifiëren voor toegang.

De beveiliging van toegangskaarten draait om het voorkomen van manipulatie en misbruik. Een kerncomponent van deze beveiliging is encryptie, het proces van het coderen van gegevens op de kaart en tijdens de communicatie met kaartlezers. Encryptie beschermt tegen verschillende bedreigingen, waaronder het wijzigen van de informatie op de kaart, het kopiëren van de kaart of het emuleren van de toegangspas.

Authenticatie van de echtheid van de kaart en de identiteit van de gebruiker is een cruciaal beveiligingsaspect. In sommige situaties kan het wenselijk zijn om extra veiligheid toe te voegen aan het toegangscontrolesysteem. Hier komt Two-Factor Authentication (2FA) om de hoek kijken. Bij 2FA moeten gebruikers zich op twee verschillende manieren identificeren voordat ze toegang krijgen. Dit kan bijvoorbeeld betekenen dat naast het presenteren van een toegangskaart, de gebruiker ook biometrische gegevens moet verstrekken, zoals een vingerafdruk of een irisscan. Dit voegt een extra laag van beveiliging toe door te vereisen dat een aanvaller zowel de fysieke kaart als de biometrische gegevens moet bemachtigen om toegang te verkrijgen.

Ondanks de beveiligingsmaatregelen zijn toegangskaarten niet onkwetsbaar en kunnen ze het doelwit zijn van verschillende aanvallen, waaronder:

- Kaartkopiëring: Aanvallers kunnen proberen de gegevens van een geldige kaart te kopiëren naar een blanco kaart om ongeoorloofde toegang te verkrijgen.

- Brute Force Aanvallen: Sommige toegangskaarten hebben geen beperking op het aantal inlogpogingen. Aanvallers kunnen dit uitbuiten door herhaaldelijk verschillende codes te proberen.

- RFID-Skimming: RFID-kaarten communiceren draadloos, wat ze gevoelig maakt voor skimming. Aanvallers kunnen de communicatie onderscheppen om kaartgegevens te stelen.

- Man-in-the-Middle Aanvallen: Bij deze aanvallen positioneert een aanvaller zich tussen de kaart en de lezer om gegevens te onderscheppen of zelfs te manipuleren.

- Relay Attacks: Aanvallers kunnen de communicatie tussen een kaart en een lezer verlengen (relayen) om toegang te krijgen tot een beveiligde ruimte.

Het begrijpen van de aard van deze potentiële aanvallen is belangrijk om effectieve beveiligingsmaatregelen te implementeren en de zwakste schakel in de beveiligingsketen te versterken. Door technologische aspecten, beveiligingsmaatregelen en de mogelijkheden voor aanvallen te begrijpen, kunnen organisaties hun toegangscontrolesystemen beter beschermen tegen de voortdurende evolutie van beveiligingsdreigingen.

Beveiliging van Apparatuur in het Veld

Naast de beveiliging van toegangskaarten, is het zaak om ook aandacht te besteden aan de beveiliging van apparatuur in het veld, zoals camera’s, inbraakpanelen, controllers en andere edge-devices. In de afgelopen jaren heeft de industrie een verschuiving gezien naar slimme apparaten in het veld, die steeds meer geavanceerde functies bieden. Deze apparaten zijn vaak uitgerust met ingebouwde software, connectiviteitsopties en bedieningsmogelijkheden, waardoor ze een integraal onderdeel zijn geworden van een moderne beveiligingsinfrastructuur.

Een recent en opvallend voorbeeld van de kwetsbaarheden van apparatuur in het veld is de Verkada-hack die in 2020 plaatsvond. Verkada, een leverancier van bewakingscamera’s en toegangscontroleoplossingen, werd het slachtoffer van een grootschalige aanval waarbij aanvallers toegang kregen tot duizenden camera’s en beveiligingssystemen. Deze hack, gebruikmakend van het feit dat standaard wachtwoorden op de camera’s niet werden aangepast, onderstreept het belang van de beveiliging van apparatuur in het veld en de mogelijke gevolgen van inbreuken.

Apparatuur in het veld, zoals camera’s en controllers, kan kwetsbaar zijn voor verschillende soorten aanvallen en beveiligingsrisico’s:

- Ongepatchte Software: Als apparaten niet regelmatig worden bijgewerkt met beveiligingspatches, kunnen bekende kwetsbaarheden uitgebuit worden.

- Onveilige Configuraties: Slecht geconfigureerde apparatuur kan de deur openen voor aanvallers. Standaardwachtwoorden, onbeveiligde netwerkpoorten en onjuiste toegangsrechten zijn enkele veelvoorkomende problemen.

- Firmware-Integriteit: Aanvallers kunnen proberen de firmware van apparaten te wijzigen om hun eigen toegang te verkrijgen of om apparatuur te saboteren.

- Ongeautoriseerde Toegang: Als aanvallers fysieke toegang krijgen tot apparaten in het veld, kunnen ze potentiële kwetsbaarheden exploiteren.

- Netwerkcommunicatie: De communicatie tussen apparaten en centrale servers moet goed beveiligd zijn om te voorkomen dat aanvallers gegevens onderscheppen of manipuleren.

Het is van cruciaal belang om adequate beveiligingsmaatregelen te implementeren om apparatuur in het veld te beschermen:

- Regelmatige Software-updates: Houd de firmware van apparaten up-to-date en implementeer regelmatig beveiligingspatches.

- Sterke Authenticatie en Toegangscontrole: Beperk de toegang tot apparaten met sterke authenticatie en strikte toegangscontrolemechanismen.

- Netwerksegmentatie: Isoleer apparatuur in het veld in aparte netwerksegmenten om te voorkomen dat aanvallers zich gemakkelijk kunnen verplaatsen.

- Monitoring en Detectie: Implementeer systemen voor het monitoren van verdachte activiteiten en het detecteren van inbreuken in realtime.

- Encryptie van Communicatie: Beveilig de communicatie tussen apparaten en centrale servers met sterke encryptieprotocollen.

Door deze beveiligingsmaatregelen te implementeren en de kwetsbaarheden van apparatuur in het veld serieus te nemen, kunnen organisaties de integriteit van hun toegangscontrolesystemen versterken en zich beter beschermen tegen potentiële beveiligingsdreigingen.

De Server, het Hart van uw Beveiliging

Bij serveroplossingen in de context van toegangscontrole en beveiliging, zijn er verschillende overwegingen met betrekking tot beveiliging.

Organisaties die kiezen voor on-premise serveroplossingen hebben het voordeel van directe fysieke controle over hun serverinfrastructuur. Dit stelt hen in staat om op maat gemaakte beveiligingsmaatregelen te implementeren, zoals biometrische toegangscontrole en 24/7 bewaking. De gegevens worden lokaal opgeslagen, wat soms vereist is om te voldoen aan specifieke regelgeving of privacyvereisten. Deze benadering biedt een zekere mate van isolatie van externe bedreigingen, maar brengt ook hogere kosten met zich mee vanwege de noodzaak van hardware-aankopen, stroomvoorziening en gespecialiseerd personeel.

In het geval van cloud-gebaseerde serveroplossingen wordt de beveiliging in toenemende mate de verantwoordelijkheid van de serviceprovider. Dit kan voordelig zijn omdat gerenommeerde cloudproviders vaak uitgebreide beveiligingsmaatregelen implementeren, waaronder encryptie, firewalls en monitoring. Ze beschikken vaak over gecertificeerde datacenters met strenge fysieke beveiliging. Het schalen van resources is eenvoudiger en kosteneffectiever in de cloud. Echter, organisaties moeten nog steeds zorgvuldig hun cloudprovider kiezen en ervoor zorgen dat ze voldoen aan de relevante beveiligingsstandaarden.

Ongeacht of de server on-premise of in de cloud wordt gehost, zijn servers een doelwit voor verschillende aanvallen. Voorbeelden van aanvallen op servers zijn onder meer:

- Distributed Denial of Service (DDoS): Aanvallers proberen de server te overbelasten met verkeer, waardoor deze onbereikbaar wordt voor legitieme gebruikers.

- SQL Injection: Aanvallers trachten schadelijke SQL-opdrachten uit te voeren via invoervelden, wat kan leiden tot ongeoorloofde toegang tot databases.

- Malware en Ransomware: Kwaadaardige software kan worden gebruikt om de server te infecteren, gegevens te versleutelen en losgeld te eisen.

- Phishing: Aanvallers kunnen phishing-e-mails gebruiken om inloggegevens of andere gevoelige informatie van servergebruikers te stelen.

- Menselijke Fouten: Menselijke fouten, zoals het onzorgvuldig configureren van beveiligingsinstellingen, kunnen leiden tot beveiligingslekken.

- Social Engineering: Aanvallers kunnen proberen servergebruikers te misleiden door zich voor te doen als vertrouwde entiteiten om toegang te verkrijgen tot gevoelige gegevens.

Het is van belang om medewerkers bewust te maken van deze bedreigingen.

Aanvallen op servers kunnen aanzienlijke schade veroorzaken, met potentiële gevolgen die variëren van financiële verliezen tot reputatieschade en juridische gevolgen.

Een van de meest onmiddellijke gevolgen van een succesvolle aanval is downtime. De server kan onbereikbaar worden voor legitieme gebruikers, wat resulteert in een onderbreking van bedrijfsprocessen en productiviteitsverlies. Dit kan financiële verliezen tot gevolg hebben, vooral als kritieke systemen zijn getroffen.

Bij bepaalde aanvallen, zoals malware- of ransomware-infecties, kan gegevensverlies optreden. In dergelijke gevallen worden gegevens versleuteld, beschadigd of zelfs vernietigd. Dit kan leiden tot permanent verlies van waardevolle informatie, wat zowel financieel als operationeel schadelijk is.

De financiële gevolgen van een aanval zijn vaak aanzienlijk. Organisaties moeten middelen toewijzen aan het herstellen van de aanval, wat kan variëren van het ontsleutelen van gegevens tot het opschonen van geïnfecteerde systemen. Daarnaast kunnen er kosten zijn voor forensisch onderzoek om de oorzaak en omvang van de aanval vast te stellen. Bovendien kunnen organisaties geconfronteerd worden met juridische kosten en boetes als de aanval leidt tot schending van regelgeving.

Een minder direct maar niet minder belangrijk gevolg van aanvallen op servers is reputatieschade. Het verlies van vertrouwen bij klanten en partners kan leiden tot langdurige negatieve effecten op de bedrijfsreputatie. Organisaties kunnen moeite hebben om het vertrouwen te herstellen na een inbreuk op de beveiliging.

Daarnaast kan een aanval de menselijke impact benadrukken. Medewerkers kunnen gestrest raken door de gevolgen van een aanval, vooral als het leidt tot werkonderbrekingen en extra druk om het probleem op te lossen. Klanten kunnen gedupeerd worden door de gevolgen van een aanval, zoals gegevensdiefstal.

Tot slot kunnen aanvallen leiden tot het verlies van bedrijfsinformatie zoals bedrijfsgeheimen, intellectueel eigendom of strategische gegevens. Dit kan concurrenten in staat stellen om voordelen te behalen en de concurrentiepositie van de organisatie te verzwakken.

Risicobeheer is de Sleutel

In de wereld van toegangscontrole en beveiliging is het belangrijk om te onthouden dat 100% beveiliging een illusie is. Er zullen altijd potentiële zwakheden zijn, of het nu gaat om toegangskaarten, apparatuur in het veld of serverinfrastructuren. Het sleutelwoord is echter ‘risicobeheer’. Het is van cruciaal belang om voor de hand liggende zwakheden te voorkomen door best practices voor beveiliging te implementeren en voortdurend de beveiligingsmaatregelen te evalueren en aan te passen op basis van een grondige risicoanalyse. Deze analyse omvat het beoordelen van de kans op beveiligingsincidenten en de impact die ze kunnen hebben op uw organisatie. Door deze gegevens te gebruiken om weloverwogen beslissingen te nemen over investeringen en beveiligingsmaatregelen, kunt u de zwakste schakels in uw beveiligingsketen versterken en uw organisatie beter beschermen tegen de voortdurende evolutie van beveiligingsdreigingen. Onthoud dat beveiliging een voortdurende inspanning is en dat proactief handelen u kan helpen om de risico’s tot een aanvaardbaar niveau te beperken.